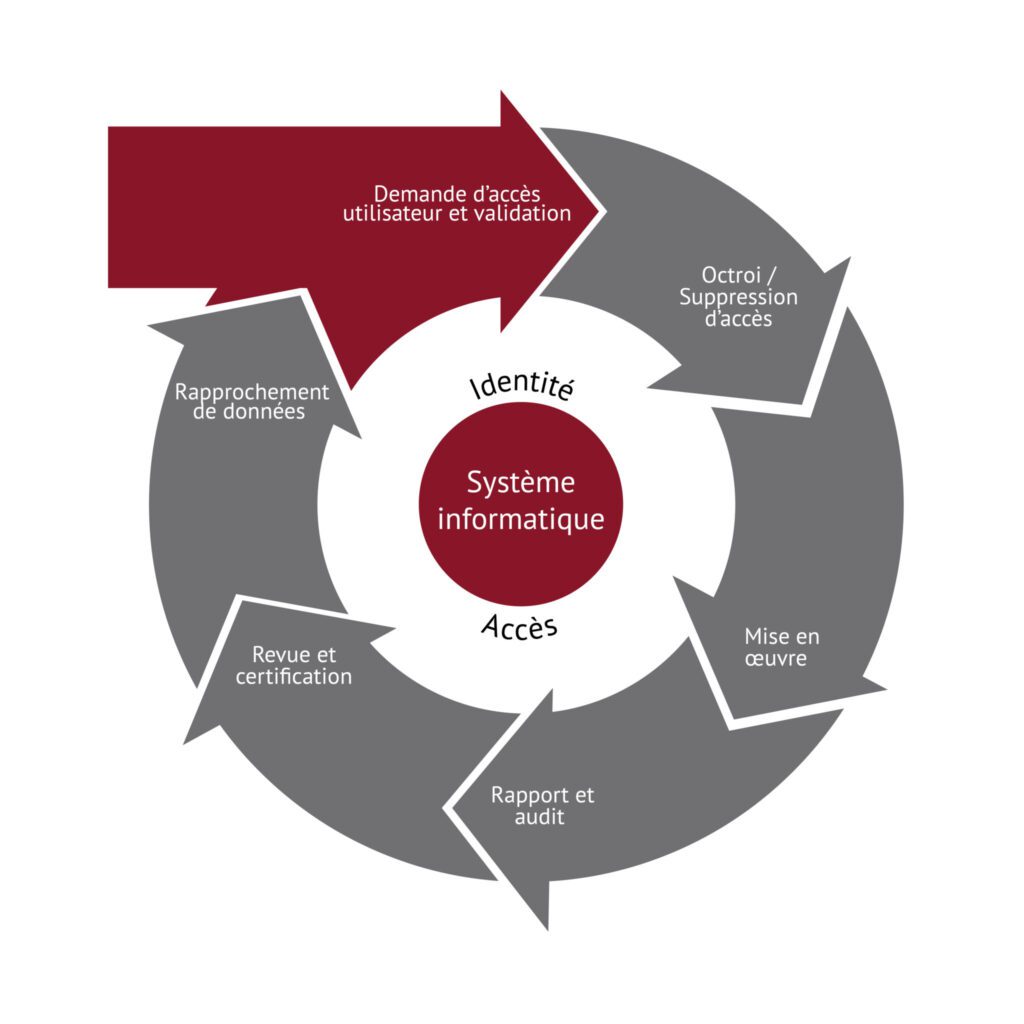

La Gestion des Identités et des Accès (souvent appelée Identity and Access Management ou IAM) en entreprise désigne un ensemble de processus, règlements et outils visant à fournir aux personnes autorisées l’accès à certaines applications et données, tout en bloquant l’accès aux tiers non autorisés. Ce processus inclut l’intégration et l’identification d’un employé, son authentification documentée, l’autorisation de ses accès, l’attribution de ses responsabilités, le suivi de ses activités, son éventuel départ de l’entreprise ainsi que tout autre attribut associé à cet utilisateur. Selon Gartner

, « les solutions d’Access Management sont aujourd’hui matures, riches en fonctionnalités et couvrent un large spectre de domaines adjacents ». Gartner ajoute : « Les évolutions récentes de notre société, telles que le confinement et la hausse du télétravail, ont incité les organisations à réagir en se dotant dans l’urgence de solutions d’Access Management stratégiques. L’objectif de ces entreprises est de sécuriser à la fois l’accès à distance de leurs collaborateurs, les échanges entre employés et entités d’un même groupe et les portails clients en ligne ». L’IAM englobe 5 domaines principaux :

Souvent, l’IAM est assimilée à une solution d’authentification à deux facteurs. Or, de nos jours, les entreprises sont soumises à des cyberattaques qui évoluent en permanence, et ce quel que soit le pays ou le secteur d’activité. La technologie IAM va plus loin qu’une solution d’identification sécurisée : elle s’adapte et évolue en continue pour maintenir une longueur d’avance sur les différentes formes de cyberattaques.

Le service informatique fournit à chaque nouvel employé les accès au réseau interne, aux serveurs, à la messagerie et aux imprimantes. Cependant, au sein du service informatique, ces codes sont souvent accordés par une personne différente pour chaque application. Ce manque de centralisation complexifie la traçabilité des accès accordés aux collaborateurs.

Il est important de savoir qui a accès aux applications et aux données d’une entreprise, mais aussi comment (depuis quel système et dans quel endroit) et dans quel but. Un manque de visibilité sur ces informations entraîne un risque élevé de failles de sécurité.

De nombreuses entreprises ont investi dans des services d’annuaire interne (tel que Microsoft Active Directory) pour gérer l’accès de leurs employés aux réseaux sur site. Or, comme souvent les opérations de ces sociétés évoluent vers le cloud, ces dernières cherchent à rentabiliser leur investissement en créant une extension de leur service d’annuaire également sur le cloud. Cette solution est souvent privilégiée à la construction d’une infrastructure parallèle de gestion des annuaires et des accès.

Une véritable centralisation des authentifications uniques et de la gestion des accès utilisateurs nécessite une intégration avec différentes applications mais aussi la maintenance de ces dernières. Dans un contexte d’évolution technologique permanente, la grande majorité des entreprises n’a donc pas intérêt à confier la maintenance de ces nombreux connecteurs à son service informatique interne.

Pour surmonter ces défis, une solution IAM performante doit permettre au service informatique d’implémenter automatiquement des nouvelles applications tout en fournissant :

La solution IAM prévoit un De-provisionning automatique des accès utilisateurs pour chaque système, ce qui la rend plus sécurisée et moins vulnérable aux tentatives de piratage.

La solution IAM fournit un niveau d’intégration élevé avec AD et LDAP ainsi qu’avec d’autres applications de contrôle et de sécurité des accès.

Si l’audit et le reporting sont des aspects importants d’une entreprise, une piste d’audit claire l’est tout autant. La solution IAM permet de conserver une trace de l’ensemble des données et accès en intégrant tous les systèmes fonctionnant en silo et en réduisant au minimum l’intervention humaine.

La solution Access Management inclus les services d’annuaire, l’authentification unique, l’authentification renforcée à plusieurs facteurs, le Provisionning automatisé, les flux de travail automatisés et la génération de reportings. Cette solution peut être utilisée pour gérer l’accès à toutes vos applications, offrant des avantages critiques à vos utilisateurs, vos administrateurs et vos managers. Chez AMO, nous créons des solutions digitales d’Access Management sur mesure et adaptées à vos besoins. Pour en savoir plus sur nos services et sur nos solutions en optimisation de processus d’Access Management, contactez-nous dès aujourd’hui !

Nous recueillons des informations sur vos besoins et les objectifs de vos applications. Vous n’êtes pas sûr de l’application dont vous avez besoin ? Nous évaluerons soigneusement vos principaux défis et vous fournirons des conseils d’experts sur la solution parfaitement adaptée à votre réussite.

Nous créons des maquettes et un prototype interactif pour visualiser le design et les fonctionnalités de votre application et apporter des modifications en fonction de vos commentaires.

Estimation du projet en termes de ressources, de délais de livraison et de coûts impliqués.

Présentation du POC aux parties prenantes concernées en illustrant les fonctionnalités et le potentiel de l’application pour atteindre les objectifs de l’entreprise.